Der folgende Artikel legt den Oyster (PRL) Exit-Scam für Laien nachvollziehbar dar und geht darauf ein, dass man keinesfalls vertrauensvoll kleine ICO-Token kaufen sollte ohne sie sich vorher genauer anzusehen!

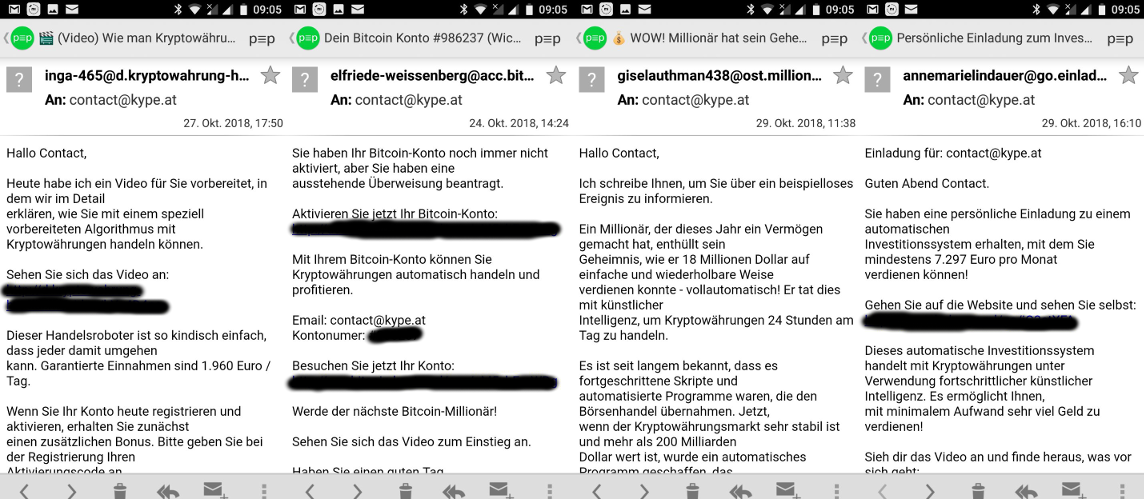

In den letzten Tagen habe ich diesen Artikel vorbereitet. Der eigentliche Anlass waren sehr einfach zu erkennende Scam-Emails. Die einen bestätigten meine Anmeldung bei schwindligen Handelsseiten von denen ich noch nie gehört habe, die anderen bewarben Trading-Bots die mindestens 1.600€ am Tag generieren.

Das ist klarerweise offensichtlich Schwindel! Einfach zu erkennen. Eigentlich keinen Artikel wert, da ich aber bei meinen sehr technischen Artikeln nicht weiter gekommen bin, wäre das ein kleines Schmankerl für Zwischendurch. Leicht verdaulich – schnell geschrieben und noch schneller gelesen. Mit diesem schönen Gefühl nicht so blöd wie die anderen zu sein – denn auf solchen Schwindel würde man niemals hereinfallen!

Viel dümmer geht’s ja gar nicht. Stumpf den ersten Teil der Email-Adresse als Name verwenden und absurde Versprechungen machen. Ich bezweifle wirklich stark, das irgendjemand der die Artikel hier liest, auf so etwas hereinfallen kann.

Oyster (PRL) Exit-Scam – So blöd bin ich auch!

Dann stieß ich allerdings auf einen Artikel von den Kollegen beim Coinkurier. Die Kurzfassung des Oyster Exit-Scams war, dass der Smart-Contract-Programmierer der Oyster auf der Ethereum-Blockchain als ERC20-Smart-Contract abbildet, mit einem Schalter ausgestattet hat der ihm die Devisen überschreibt. Die Langfassung findet ihr bei den Kollegen hier: Oyster (PRL) – Gründer vollzieht Exit-Scam.

Das war ein düsterer Weckruf, dass auch ich viel zu vertrauensvoll bin. Ich bin seit über 10 Jahren als professioneller Software-Entwickler beschäftigt. Ich bin ein kein Computersicherheitsexperte oder Hacker. Allerdings war ich immer an den Themen interessiert und habe auf der Uni auch einige Lehrveranstaltungen zu dem Thema besucht. Nüchtern betrachtet gibt es Virtuosen die unglaubliche Dinge zu Stande bringen um Computer und Software zu hacken, allerdings sind 90% der Attacken sehr solide Hausmannskost die auch ein durchschnittlicher Programmierer nachvollziehen kann.

Daher habe ich mir den Oyster-Exit-Scam genauer angesehen und fest gestellt: Das hätte ich SOFORT erkennen können. Ich persönlich hab zwar nie PRL gekauft, allerdings habe ich andere ERC20-Token gekauft und mir diese NIE angesehen.

Exit-Scam für Anfänger – Wie leicht war es zu erkennen?

Aber was heißt das? Wie leicht war es zu erkennen? Ich behaupte, jeder der brauchbares Schulenglisch spricht hätte es beim konzentrierten Lesen erkennen können. Jeder Programmierer hätte es bei einem leichten Code-Review erkennen müssen. Jeder Smart-Contract-Programmierer hätte es aus dem Augenwinkel sehen müssen!

Warum ist das der Fall? Ganz generell folgen die allermeisten Token auf Basis der Ethereum-Blockchain einem Standard: dem ERC20-Standard. Dieser Standard, ähnlich wie eine Bauordnung, schreibt vor wie was wo zu sein hat. Es handelt sich dabei nicht um einen per se unsicheren Code sondern einfach nur eine Schnittstellendefinition damit Wallets die einen ERC20-Token unterstützen alle ERC20-Token unterstützen können. Ohne diesen Standard müsste man für jeden Token ein eigenes Wallet bauen.

Mein Lieblingsbeispiel dafür ist das Auto. Jeder der einen Führerschein in Europa gemacht hat weiß, das er in jedem Auto – völlig unabhängig vom Hersteller – ein Lenkrad, Pedale und eine Schaltung erwarten kann. Ob dies nun Automatik oder Manuel ist, ob es einen Vorderrad- oder Hinterradantrieb hat oder ob es 60PS bzw. 320PS hat ist dabei völlig gleichgültig.

Im Falle des Oyster-Smart-Contracts war ein Knopf in der Fahrerkabine auf dem Stand: „Verschenk alles was du besitzt“

Jeder kennt die grau überlegten Elemente. Jedes Auto – nicht nur Ferraris – haben sie. Der schädliche Knopf ist nicht auffällig groß aber jedes Mal wenn man den Radio aufdrehen möchte oder den Gang einlegt, dann schweift der Blick darüber. Man möchte meinen, dass jeder das sehen müsste, vor allem wenn viele Tausend Euro investiert werden.

Smart Contract Code – Überraschend lesbar

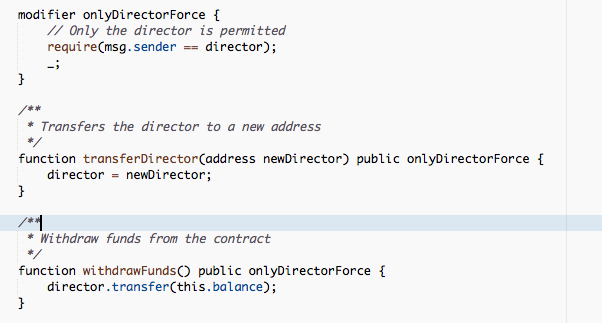

Vor ein paar Jahren habe ich aus Interesse einen Facebook-Wurm seziert. Dieser war mit mehreren Schichten Verwirrungstaktien (techn. Obfuscation) vor neugierigen Blicken gesichert. Aber jeder brauchbare Programmierer – zu denen ich gehöre – konnte sich darüber hinwegsetzen und sich die Logik ansehen. Im Falle von Oyster sieht es so aus:

Hier gibt es also eine Stelle im Code die „withdrawFunds“ heißt oder zu Deutsch „hebeGeldAb“. Diese Funktion darf nur der „Director“ als der Ersteller der Smart Contracts ausführen und wie man schon sieht, bekommt der director den aktuellen Kontostand. Ein modifier bestimmt wer es darf, in diesem Falle ausschließlich der Director.

Die Funktion ist sogar kommentiert!

1000 Augen sehen nichts wenn niemand hinsieht

Ich bin nach wie vor erschüttert wie offensichtlich dieser Scam war und das es niemand gemerkt hat bis es zu spät war. Was wir, als Token-Käufer, brauchen, ist eine ordentliche Prüfung von Smart Contracts. Ich habe Stimmen gehört, die meinten, die Exchanges sollten das übernehmen. Die Frage ist allerdings, warum sollte ich denen vertrauen?

Ich hätte am liebsten eine Plattform die, die Reviews über Crowd-Investing finanziert. Interessierte zahlen dann einen Betrag ETH oder BTC in einen Topf ein, der beim Erreichen eines Fixbetrags für das Review verwendet wird. Beim Nichterreichen müsste es zurück gezahlt werden. Review sollte auf einen Pool von Experten oder zumindestens fähigen Programmierern aufgeteilt werden.

Vielleicht kennt ja jemand schon einen fertigen Anbieter der genau das tut. Falls dem so ist, bin ich so erreichbar:

Aktuell bleiben wir als Anleger blind, da kaum einer richtig hinsieht!